Methbot – Wie der König des Betrugs mit Werbebetrug 3 Millionen Dollar pro Tag verdiente

01.02.2022

Am 10. November wurde Aleksandr Zhukov, der „Betrugskönig“, wie er sich selbst nannte, zu 10 Jahren Gefängnis verurteilt und zur Zahlung von über 3,8 Millionen Dollar Rückerstattung verurteilt:

„[Er] wurde von einer Bundesjury in Brooklyn in vier Fällen einer Ersatzanklage für schuldig befunden, die ihn des Verschwörung zu Drahtbetrug, Drahtbetrug, Verschwörung zur Geldwäsche und Geldwäsche beschuldigten. Die Anklagen ergaben sich aus Zhukovs ausgeklügeltem Plan, Marken, Werbeplattformen und andere in der US-Digitale Werbebranche um mehr als 7 Millionen Dollar zu betrügen.“ (DOJ)

Das Justizministerium erklärte, dass Aleksandr Zhukov und mehrere Mitverschwörer zwischen September 2014 und Dezember 2016 den digitalen Werbebetrug über ein angebliches Werbenetzwerk namens Media Methane durchführten, daher der Name „Methbot“ für das Schema.

Wie der Methbot-Betrug funktionierte

Bevor wir tiefer in die technischen Mechanismen eintauchen, wie Methbot operierte, ist es wichtig, das Ausmaß des Methbot-Plans zu verstehen und warum er einer der größten Werbebetrugsfälle aller Zeiten war.

Auf seinem Höhepunkt wurden täglich 200 bis 400 Millionen Videoanzeigen-Aufrufe gefälscht, indem über 2.000 verschiedene Server mit über 650.000 Wohn-IP-Adressen genutzt wurden. Mit einem relativ hohen CPM für Videoanzeigen, der von 3 bis 36 Dollar reichte, wird geschätzt, dass dieses Schema seinen Betreibern täglich 3 bis 5 Millionen Dollar an Werbeeinnahmen einbrachte! Die Methbot-Operation täuschte über 6.000 Domains mit über 250.000 URLs vor und zielte auf hochrangige Marktplätze, einschließlich privater Marktplätze (PMPs).

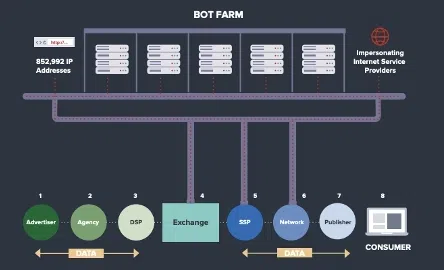

Im Wesentlichen lieferte Methbot echte Anzeigen von echten Werbetreibenden und Werbenetzwerken an gefälschte und nicht existente Benutzer (Bots) über gefälschte und manipulierte Websites. Die verwendeten Bots waren sehr ausgeklügelt und gaben vor, echte Benutzer zu sein, indem sie die gefälschten Domains durch einen gefälschten Browser besuchten, Mausbewegungen vortäuschten, die Seite scrollten, den Videoplayer mitten im Abspielen starteten und stoppten und fälschlicherweise vorgaben, bei Facebook angemeldet zu sein (DOJ).

Mit der insgesamt erklärten Strategie sehen wir uns nun einige technische Mechanismen an, die die Methbot-Operation nutzte.

Verteilte Server

Methbot nutzte über 2.000 physische Server, die in Rechenzentren in Dallas, Texas, und Amsterdam, den Niederlanden, untergebracht waren. Jeder Server lief mit mehreren Instanzen der Methbot-Browser-Komponente und einem Proxy, um die IP-Adresse zu verschleiern.

Proxy-Netzwerk mit vielen Wohn-IP-Adressen

Von Rechenzentren betriebener Anzeigenbetrug ist normalerweise leicht zu erkennen aus verschiedenen Gründen, einer davon ist die IP-Adresse. Deshalb infizieren die meisten Anzeigenbetrugsoperationen private Computer durch Malware. Sobald diese infiziert sind, nutzt das Botnetz die IP-Adresse des infizierten Geräts und führt gefälschte Browser-Sitzungen im Hintergrund ohne Wissen der Opfer aus. Dieser Ansatz erfordert harte und kontinuierliche Arbeit, da ständig neue Computer infiziert werden müssen, während bestehende Infektionen von Antimalware-Anbietern und anderen Tools entdeckt und bereinigt werden.

Die Betreiber von Methbot wählten einen anderen Ansatz: Sie mieteten über 650.000 verschiedene Wohn-IP-Adressen mit gefälschten Registrierungsdetails und ließen die Bots so erscheinen, als wären es echte amerikanische Internetnutzer, die von legitimen Internetdienstanbietern (ISPs) wie Verizon, Comcast und AT&T kamen.

Hochentwickeltes Technik-Stack mit Open-Source-Software

Die individuell angefertigte Software, die die Methbot-Operation betrieb, verwendete mehrere Open-Source-Bibliotheken, um die erforderlichen Funktionen hinzuzufügen.

js als die zugrunde liegende JavaScript (JS) Laufzeitumgebung, um JS-Code auszuführen.

tough-cookie um Cookies in den gefälschten Sitzungen zu setzen, während anhaltende Identitäten wie ein Facebook-Login beibehalten werden. Dies wurde hauptsächlich verwendet, um höhere CPMs zu erreichen, da bestimmte Informationen aus genauerer Zielgruppenausrichtung für Werbetreibende wertvoller sind.

cheerio um HTML-Markup zu parsen, sowie die resultierende Datenstruktur zu durchlaufen und zu manipulieren.

JWPlayer um Videoanzeigen anzufordern und programmatisch mit dem Videoplayer zu interagieren.

Simulation eines echten Browsers

Zusätzlich zur Weiterleitung des Bot-Traffics durch verschiedene Wohn-IP-Adressen konnte Methbot einen echten Browser auf verschiedene Weise simulieren:

Benutzeragent Methbot konnte die Benutzeragent-Zeichenkette fälschen und so tun, als wäre er ein anderer Browser, wie Chrome, Firefox, Internet Explorer 11 und sogar Safari.

Betriebssystem (OS) Selbst das Betriebssystem wurde gefälscht, sodass es aussah, als würden die Anfragen von Windows und verschiedene macOS-Versionen kommen.

Bildschirminformation Informationen wie die Breite und Höhe des Browsers sowie hardwarebezogene Informationen wie die Farb- und Pixeltiefe und die Bildschirmgröße wurden gefälscht.

Browser-Erweiterungen Die Ersteller dachten sogar daran, Informationen von verschiedenen Browser-Erweiterungen hinzuzufügen.

Simulation menschlicher Eingaben Methbot hatte einen zufälligen Timer implementiert, der Klicks auf der Website simulierte und war auch in der Lage, zufällige Klicks auf dem Videoplayer selbst zu simulieren, um ein realistisches menschliches Verhalten zu erreichen und jede Klicküberprüfungslogik zu überlisten.

Vortäuschen von Premium-Websites für höhere CPMs

Um höhere CPMs zu bekommen, täuschte Methbot URLs im Aufruf für eine Videowerbung vor, indem es vorgab, eine Premium-Publisher-Website zu sein. Es tat dies in 3 einfachen Schritten:

Gefälschte Website Aus einer Liste von Premium-Publishern (z.B. vogue.com, espn.com, foxnews.com) wurde eine URL ausgewählt. Das System erstellte dann eine gefälschte Website mit nichts mehr als dem, was benötigt wird, um eine Videowerbung zu betreiben.

Ein Angebot machen Methbot fordert eine Videowerbung von einem Werbenetzwerk für die gefälschte Website unter Verwendung des Industriestandards Video Ad Serving Template (VAST) Protokoll mit seiner eigenen eindeutigen Kennung an, damit die Anzeige gutgeschrieben wird.

Erstellen von Ansichten und Klicks durch gefälschten Traffic Die Videowerbung wird von Bots aufgerufen, die die in Schritt 1 erstellte gefälschte Website über die abgefangenen Wohn-IP-Adressen besuchen, sodass es aussieht, als hätten echte Menschen mit der Videowerbung interagiert. Zudem wird jeder Code, der vom Werbenetzwerk kommt, um Betrug zu bekämpfen oder die Sichtbarkeit zu überprüfen, von Methbot geladen und mit falschen Signalen versorgt.

Zusammenfassend haben die Schöpfer von Methbot keine Mühen gescheut, um das bestmögliche Botnetz zu schaffen. Sie gingen sogar noch einen Schritt weiter und haben die Logik der am meisten verwendeten Betrugserkennungsanbieter rückentwickelt, um deren Systeme zu überlisten und nicht als verdächtiger Traffic erkannt zu werden.

Methbot - einer der größten und raffiniertesten Werbebetrugsfälle aller Zeiten

Eines sollte jetzt sehr klar sein: Methbot war einer der größten und raffiniertesten Werbebetrugsfälle aller Zeiten. Tausende Server mit Hunderttausenden unterschiedlicher IP-Adressen und verschiedene Techniken zur Umgehung bestehender Anti-Betrugssysteme zu nutzen, ist auch heute noch nicht sehr üblich.

Das Ausmaß des Methbot-Plans war riesig, daher ist es kein Wunder, dass Methbot auch auf unserer Liste der größten Werbebetrugsfälle der letzten 5 Jahre steht.

Schütze dein Unternehmen gegen Botnetze wie Methbot und hole dir eine unabhängige Meinung zur Qualität deines Werbetraffics, indem du dich für eine kostenlose Testphase bei uns anmeldest.