Inside SlopAds: Wie 224 Fake-Apps 38 Millionen Smartphones in Ad-Bots verwandelten

25.09.2025

Wenn du eine App aus dem Google Play Store herunterlädst, fühlst du dich wahrscheinlich relativ sicher. Es ist der offizielle Marktplatz, geprüft von Google und die Heimat der Tools, die unser digitales Leben antreiben. Aber eine neu aufgedeckte Anzeigenbetrugskampagne, genannt “SlopAds”, ist eine scharfe Erinnerung daran, dass selbst der Play Store nicht vor ausgeklügelten Betrügereien gefeit ist.

Sicherheitsforscher von Satori Threat Intelligence fanden ein weitläufiges Netzwerk von 224 bösartigen Apps, die Googles Abwehrmaßnahmen umgangen haben und mehr als 38 Millionen Downloads sammelten. An der Oberfläche sahen diese Apps harmlos aus. Hinter den Kulissen verwandelten sie Telefone in Maschinen zum Anklicken von Hintergrundanzeigen, was den Akku entleerte, die Leistung verlangsamte und heimlich Milliarden von gefälschten Anzeigenanfragen generierte.

Hier sind die vier hinterhältigsten Tricks, die SlopAds so effektiv im Verborgenen agieren ließen.

Die App wusste, wie du sie gefunden hast und verhielt sich entsprechend

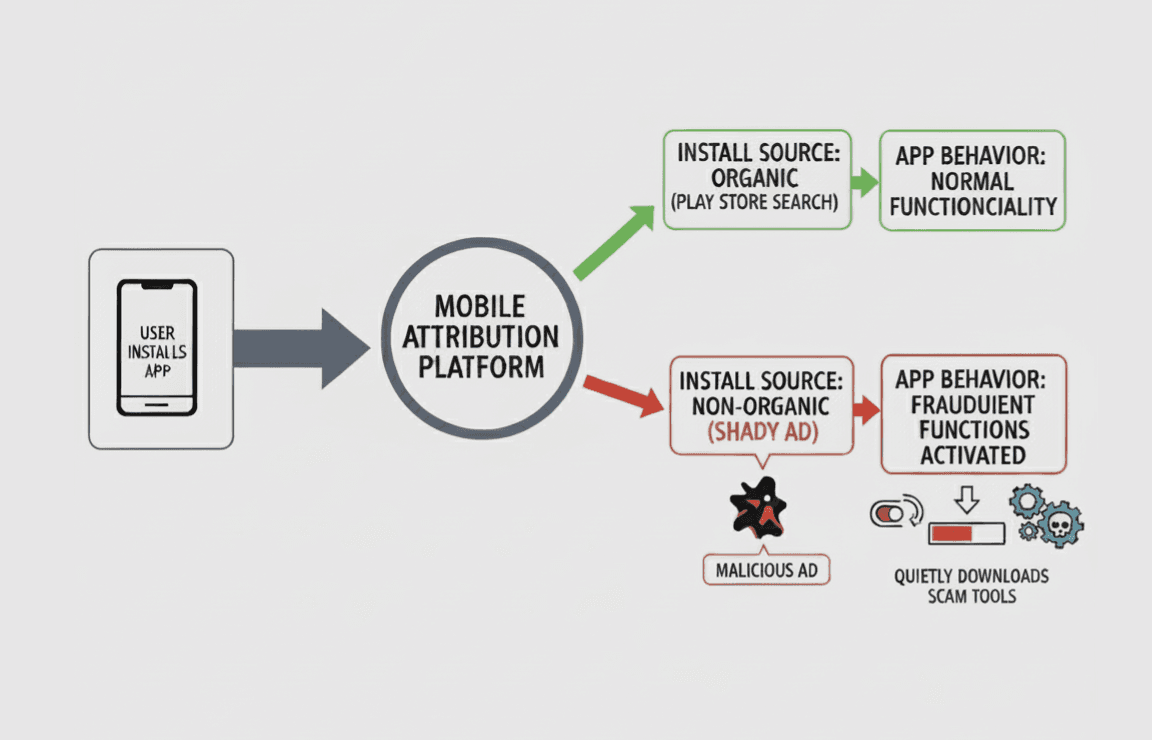

Einer der cleversten Tricks war die Fähigkeit der App festzustellen, wie sie installiert wurde. Durch die Nutzung einer mobilen Marketing-Attributions-Plattform, ein völlig legitimes Tool, das normalerweise zur Nachverfolgung dient, welche Anzeigen Installationen antreiben, konnte die App sehen, ob sie über eine Play Store-Suche („organisch“) oder über eine fragwürdige Anzeige („nicht-organisch“) kam.

Wenn du sie organisch gefunden hast, verhielt sich die App völlig normal. Das half ihr, Googles Sicherheitsüberprüfungen zu bestehen und Verdacht von Forschern zu vermeiden. Aber wenn sie durch eine bösartige Anzeige installiert wurde, schaltete die App einen Hebel um: sie aktivierte ihre betrügerischen Funktionen und begann leise die Tools herunterzuladen, die sie für den Betrug benötigte.

Diese selektive Aktivierung machte die App nahezu unsichtbar für die meisten Aufsichtspersonen, ein hinterlistiger Missbrauch von Marketingtechnologie.

Die bösartige Nutzlast war im Verborgenen versteckt

SlopAds verwendete auch Steganografie, eine Technik zum Verstecken von Daten in etwas, das harmlos aussieht. Sobald aktiviert, kontaktierte die App ihren Kommando- und Kontrollserver (C2) und lud das, was wie vier gewöhnliche PNG-Bilddateien aussah, herunter.

Aber innerhalb dieser Bilder waren die verschlüsselten Teile der bösartigen Nutzlast versteckt. Die App fügte sie zu einer APK-Datei namens „FatModule“ zusammen, die den gesamten Code enthielt, der benötigt wurde, um den Anzeigenbetrug durchzuführen. Für den Benutzer sah alles normal aus, sie nutzten einfach eine einfache App.

Die Kampagne hatte ein ‘AI Slop’ Thema

Forscher gaben der Operation ihren Namen aus zwei Gründen: die Apps wirkten massenproduziert, wie “AI Slop”, und die Infrastruktur hinter dem Betrug war mit AI-Themen durchsetzt.

Bei der Untersuchung des C2-Servers fanden Forscher sogar Nachahmungen beliebter AI-Dienste, die von den Bedrohungsakteuren gehostet wurden. Es gab Hinweise auf ein AI-Tool, das auf derselben Domain trainiert wurde. Es ist unklar, ob diese AI direkt für den Betrug eingesetzt wurde, aber die Überschneidung unterstreicht eine wachsende Realität: Cyberkriminelle experimentieren mit AI genauso wie legitime Unternehmen.

Es nutzte heimlich dein Telefon, um Milliarden von gefälschten Anzeigenanfragen zu generieren

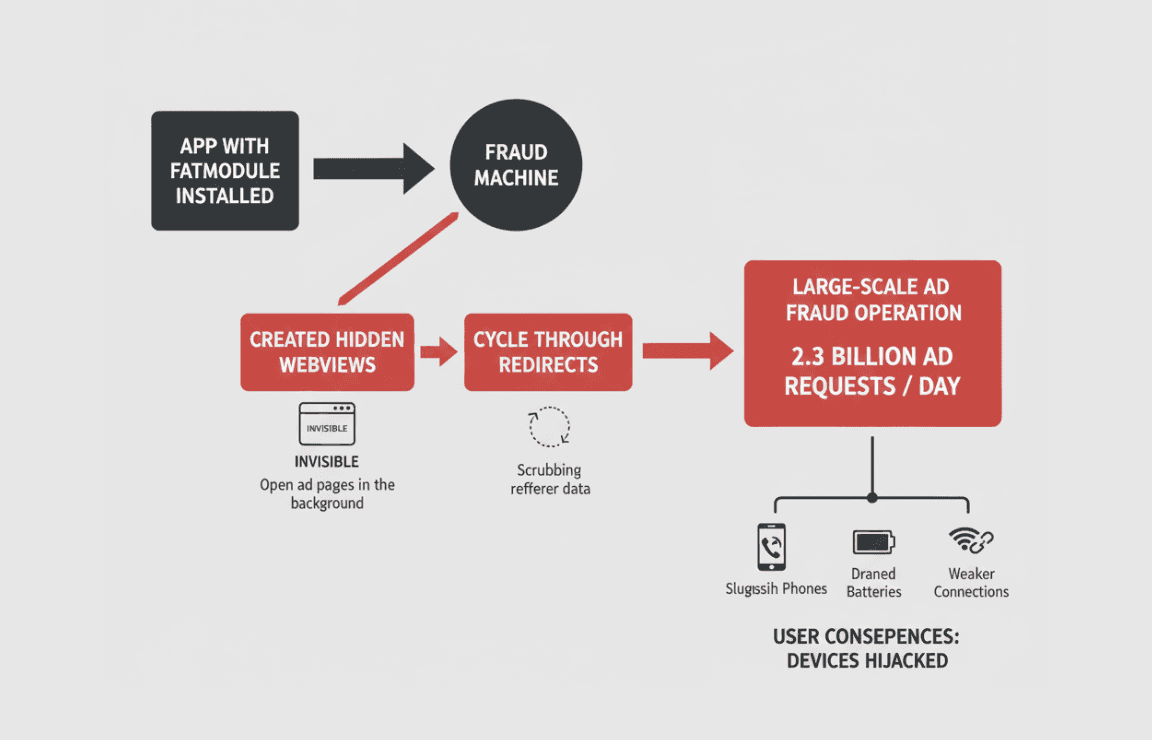

Sobald das FatModule in Betrieb war, ging die Betrugsmaschine in den Overdrive. Die App erstellte versteckte „WebViews“, winzige unsichtbare Browserfenster, um Anzeigenseiten im Hintergrund zu öffnen.

Um den Traffic echt aussehen zu lassen, wechselte die App durch mehrere Umleitungen, wobei die Referrer-Daten auf dem Weg bereinigt wurden. Auf ihrem Höhepunkt generierte diese Operation satte 2,3 Milliarden Anzeigenanfragen pro Tag.

Die Konsequenzen für die Nutzer waren offensichtlich: langsame Telefone, entladene Akkus und schwächere Verbindungen, alles, weil ihre Geräte für großangelegten Anzeigenbetrug entführt wurden.

Wie du dich schützen kannst

Google hat die bekannten bösartigen Apps entfernt, aber das Ausmaß und die Raffinesse von SlopAds zeigen, wie wichtig es ist, wachsam zu bleiben. Schutz ist nicht nur für private Nutzer, auch Werbetreibende müssen Vorsichtsmaßnahmen treffen.

Für Android-Nutzer

Überprüfe App-Berechtigungen: Sei skeptisch, was eine App verlangt. Wenn eine Taschenlampen-App deine Kontakte will, ist das ein Warnsignal.

Recherchiere den Entwickler: Schau nach, wer die App gemacht hat. Betrüger imitieren oft legitime Anbieter.

Lösche nicht genutzte Apps: Weniger Apps = weniger Risiko.

Halte dein Telefon aktuell: Updates enthalten oft Sicherheitspatches, die diese Tricks blockieren.

Verwende mobile Sicherheitssoftware: Genau wie PCs profitieren auch Telefone von einer zusätzlichen Schutzschicht.

Für Werbetreibende

Prüfe deine Platzierungen: Überprüfe regelmäßig, wo deine Anzeigen geschaltet werden, um sicherzustellen, dass sie nicht auf verdächtigen Apps oder Webseiten erscheinen.

Verwende Betrugserkennungstools: Investiere in Lösungen, die ungültigen Traffic (IVT) erkennen und botgesteuerte Impressionen herausfiltern.

Beobachte ungewöhnliche Muster: Plötzliche Anstiege bei Impressionen oder Klicks von unbekannten Apps oder Regionen können ein Zeichen für Betrug sein.

Arbeite mit vertrauenswürdigen Partnern: Bleib bei transparenten Netzwerken und fordere Berichterstattung auf Platzierungsebene.

Teste und verifiziere: Verlasse dich nicht darauf, dass Plattformen alles erfassen, unabhängige Verifizierung bietet ein zusätzliches Sicherheitsnetz.

Abschließende Gedanken

Die SlopAds-Kampagne zeigt, wie kreativ und hartnäckig mobile Betrüger geworden sind. Forscher entdeckten sogar mehr als 300 Werbe-Domains, die mit der Operation in Verbindung stehen, was darauf hindeutet, dass die 224 entdeckten Apps nur die Spitze des Eisbergs sein könnten.

Da Betrüger weiter innovativ sind, verändert sich die Definition einer „sicheren App“. Der Play Store mag die beste erste Verteidigungslinie sein, aber er ist nicht unfehlbar. Wachsam, skeptisch und sicherheitsbewusst zu bleiben, ist der einzige Weg, dein Telefon davor zu bewahren, das nächste Zahnrad in einer gigantischen Anzeigenbetrugsmaschine zu werden.