- Blog

Methbot – Wie der König des Betrugs mit Werbebetrug 3 Millionen Dollar pro Tag verdiente

Oliver Kampmeier

Cybersecurity Content Specialist

Am 10. November wurde Aleksandr Zhukov, der „König des Betrugs“, wie er sich selbst nannte, zu 10 Jahren Gefängnis verurteilt und zur Zahlung von über 3,8 Millionen Dollar Entschädigung verurteilt:

“[He] was convicted by a federal jury in Brooklyn of four counts of a superseding indictment charging him with wire fraud conspiracy, wire fraud, money laundering conspiracy, and money laundering. The charges arose from Zhukov’s sophisticated scheme to defraud brands, ad platforms and others in the U.S. digital advertising industry out of more than $7 million.” (DOJ)

Das Justizministerium gab an, dass Aleksandr Zhukov und mehrere Mitverschwörer zwischen September 2014 und Dezember 2016 den digitalen Werbebetrug über ein angebliches Werbenetzwerk Media Methane, daher der Name „Methbot“ für das System, durchgeführt haben.

Wie der Methbot-Betrug funktionierte

Bevor wir tiefer in die technischen Mechanismen der Funktionsweise von Methbot eintauchen, ist es wichtig, das Ausmaß des Methbot-Systems zu verstehen und zu begreifen, warum es einer der größten Werbebetrügereien aller Zeiten war.

In der Spitze wurden 200 bis 400 Millionen Videoanzeigenaufrufe pro Tag gefälscht, indem über 2.000 verschiedene Server mit über 650.000 privaten IP-Adressen verwendet wurden.

Mit einem relativ hohen CPM für Videoanzeigen, der zwischen 3 und 36 Dollar lag, brachten die Betreiber schätzungsweise 3 bis 5 Millionen Dollar an Werbeeinnahmen pro Tag ein! Die Methbot-Operation fälschte über 6.000 Domains mit über 250.000 URLs und zielte auf hochwertige Marktplätze ab, darunter auch private Marktplätze (PMPs).

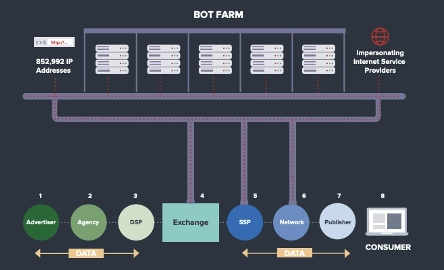

Kurz gesagt lieferte Methbot echte Anzeigen von echten Werbetreibenden und Werbenetzwerken an gefälschte und nicht existierende User (Bots) über gefälschte und gespoofte Websites.

Die verwendeten Bots waren sehr raffiniert und gaben vor, echte User zu sein, indem sie die gefälschten Domains über einen gefälschten Browser besuchten, Mausbewegungen vortäuschten, die Seite scrollten, einen Videoplayer auf halbem Weg starteten und stoppten und fälschlicherweise vorgaben, bei Facebook angemeldet zu sein (DOJ).

Nachdem die allgemeine Strategie erklärt wurde, wollen wir uns nun einige weitere technische Mechanismen ansehen, die Methbot verwendete.

Verteilte Server

Methbot verwendete über 2.000 physische Server in Datenzentren in Dallas, Texas, und Amsterdam, Niederlande. Auf jedem Server liefen mehrere Instanzen der Methbot-Browserkomponente und ein Proxy, um die IP-Adresse zu verschleiern.

Proxynetz mit vielen privaten IP-Adressen

Von Rechenzentren aus betriebener Anzeigenbetrug ist in der Regel aus verschiedenen Gründen leicht zu erkennen, unter anderem aufgrund der IP-Adresse. Daher werden bei den meisten Anzeigenbetrugsoperationen private Computer durch Malware infiziert. Nach der Infektion nutzt das Botnetz die IP-Adresse des infizierten Geräts und führt im Hintergrund gefälschte Browsersitzungen aus, ohne dass die Opfer davon wissen. Dieser Ansatz bedeutet harte und kontinuierliche Arbeit, da ständig neue Computer infiziert werden müssen, während bestehende Infektionen von Anti-Malware-Anbietern und anderen Tools aufgespürt und bereinigt werden.

Die Betreiber von Methbot verfolgten einen anderen Ansatz: Sie mieteten über 650.000 verschiedene private IP-Adressen mit gefälschten Registrierungsdaten und ließen die Bots als echte amerikanische Internet User erscheinen, die von legitimen Internet Service Providern (ISPs) wie Verizon, Comcast und AT&T kommen.

Ausgefeilte technische Ausstattung mit Open-Source-Software

Die maßgeschneiderte Software, die den Methbot-Betrieb ermöglichte, verwendete mehrere Open-Source-Bibliotheken, um die erforderlichen Funktionen bereitzustellen.

- js als die zugrunde liegende JavaScript (JS)-Laufzeitumgebung, um JS-Code auszuführen.

- tough-cookie um Cookies in gefälschten Sitzungen zu setzen, während dauerhafte Identitäten wie eine Facebook-Anmeldung beibehalten werden. Dies wurde in erster Linie genutzt, um höhere CPMs zu erzielen, da bestimmte Informationen für Werbetreibende aufgrund präziserer Targeting-Möglichkeiten als wertvoller angesehen werden.

- cheerio um HTML-Markup zu parsen und die daraus resultierende Datenstruktur zu durchlaufen bzw. zu manipulieren.

- JWPlayer um Videoanzeigen anzufordern und programmatisch mit dem Videoplayer zu interagieren.

Simulation eines echten Browsers

Zusätzlich zur Weiterleitung des Bot-Traffics über verschiedene private IP-Adressen war Methbot in der Lage, einen echten Browser auf verschiedene Weise zu simulieren:

- User agent

Methbot war in der Lage, den User-Agent-String zu fälschen und sich als verschiedene Browser wie Chrome, Firefox, Internet Explorer 11 und sogar Safari auszugeben. - Betriebssystem (OS)

Sogar das Betriebssystem wurde gefälscht, sodass es so aussah, als kämen die Anfragen von Windows und verschiedenen macOS-Versionen. - Bildschirminformationen

Informationen wie die Breite und Höhe des Browsers sowie hardwarebezogene Informationen wie die Farb- und Pixeltiefe und die Bildschirmgröße wurden gefälscht. - Browser-Erweiterungen

Die Macher haben sogar daran gedacht, Informationen aus verschiedenen Browser-Erweiterungen hinzuzufügen. - Simulation menschlicher Eingaben

Methbot hatte einen Zufalls-Timer implementiert, der Klicks auf der Website simulierte, und war auch in der Lage, Klicks auf den Videoplayer selbst zufällig zu simulieren, um ein realistisches menschliches Verhalten zu erreichen und jede Klick-Validierungslogik zu überlisten.

Spoofing von Premium-Websites für höhere CPMs

Um höhere CPMs zu erzielen, fälschte Methbot URLs im Aufruf für eine Videoanzeige und gab vor, eine Premium Publisher-Website zu sein. Dies geschah in 3 einfachen Schritten:

- Gefälschte Website

Aus einer Liste von Premium-Publishern (z.B. vogue.com, espn.com, foxnews.com) wurde eine URL ausgewählt. Das System erstellte dann eine gefälschte Website mit nichts weiter als dem, was zur Schaltung einer Videoanzeige erforderlich ist. - Ein Angebot machen

Methbot fordert eine Videoanzeige von einem Werbenetzwerk für die gefälschte Website an und verwendet dazu das branchenübliche Video Ad Serving Template (VAST)-Protokoll mit einer eigenen eindeutigen Kennung, damit die Anzeige gutgeschrieben wird. - Erzeugen von Ansichten und Klicks durch Fake Traffic

Die Videoanzeige wird von Bots aufgerufen, die über die Proxy-IP-Adressen von Privatpersonen die in Schritt 1 erstellte gefälschte Website besuchen und so den Eindruck erwecken, dass echte Menschen mit der Videoanzeige interagieren. Außerdem wird jeder Code, der vom Werbenetzwerk zur Betrugsbekämpfung oder zur Überprüfung der Sichtbarkeit kommt, von Methbot geladen und mit falschen Signalen gefüttert.

Zusammenfassend lässt sich sagen, dass die Schöpfer von Methbot keine Mühen gescheut haben, um das bestmögliche Botnet zu entwickeln. Sie sind sogar noch einen Schritt weiter gegangen und haben die Logik der am weitesten verbreiteten Anbieter von Betrugserkennungsprogrammen nachgebaut, um deren Systeme zu täuschen und nicht als verdächtiger Traffic erkannt zu werden.

Methbot – einer der größten und raffiniertesten Anzeigenbetrugsfälle aller Zeiten

Eine Sache sollte inzwischen klar sein: Methbot war einer der größten und ausgeklügeltsten Werbebetrugsversuche aller Zeiten. Der Einsatz von Tausenden von Servern mit Hunderttausenden von verschiedenen IP-Adressen und verschiedenen Techniken zur Umgehung bestehender Betrugsbekämpfungssysteme ist auch heute noch nicht sehr verbreitet.

Das Ausmaß des Methbot-Schwindels war gewaltig, und so ist es kein Wunder, dass Methbot auch in unsere Liste der größten Anzeigenbetrugsfälle der letzten 5 Jahre aufgenommen wurde.

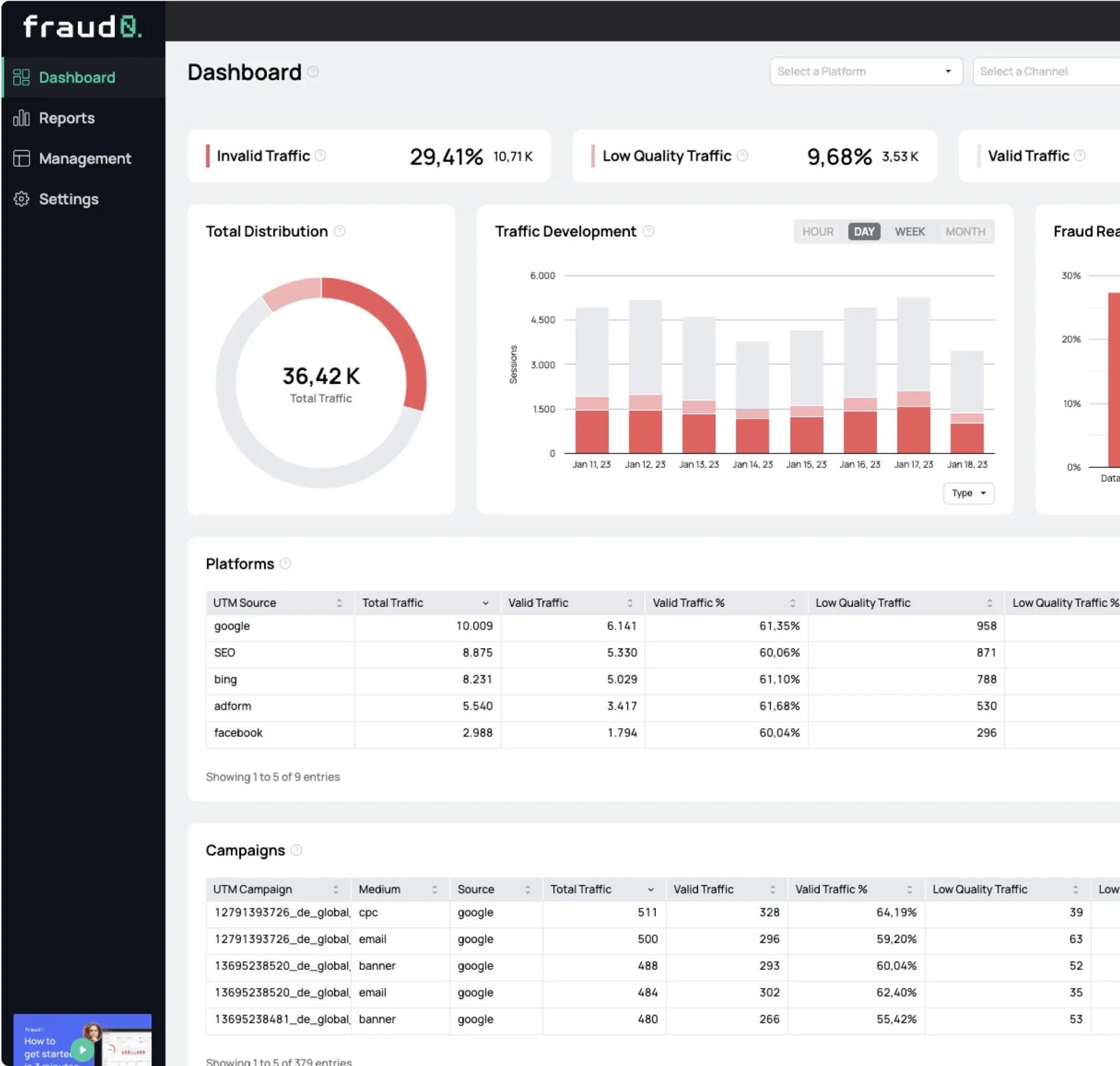

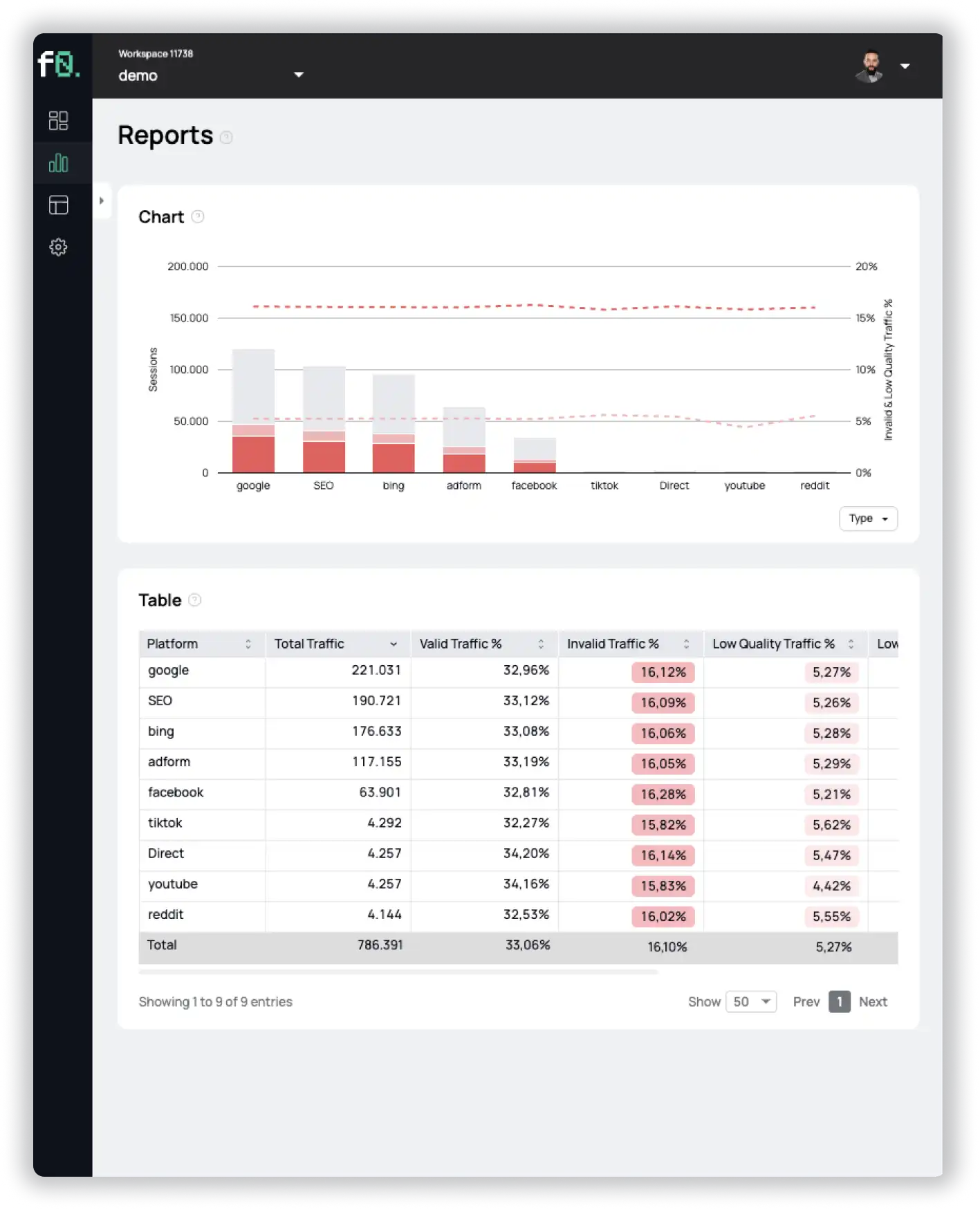

Schützen Sie Ihr Unternehmen vor Botnetzen wie Methbot und holen Sie sich eine unabhängige Meinung über die Qualität Ihres Ad Traffics ein, indem Sie sich bei uns für einen kostenlosen 7-tägigen Testzugang anmelden.

- Veröffentlicht: Februar 1, 2022

- Aktualisiert: November 28, 2023

Sieh, was sonst verborgen bleibt: von der Qualität des Website-Traffics bis zur Realität von Ad-Platzierungen. Insights aus Milliarden von Datenpunkten unserer Kunden im Jahr 2024.

1%, 4%, 36%?