- Produkte

- TechnologieIntegrationenLösungen

- Preise

- Success Stories

- Ressourcen

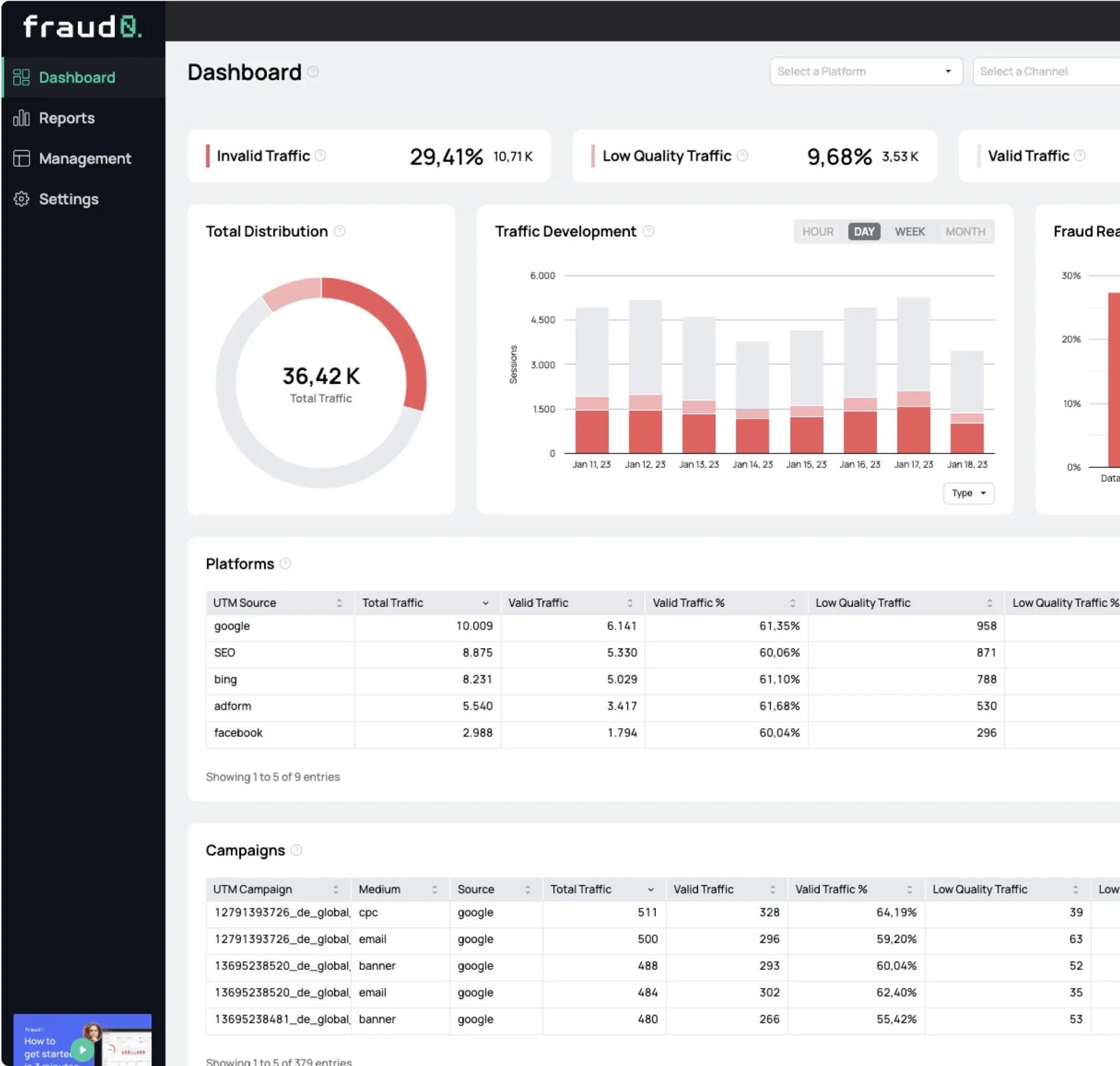

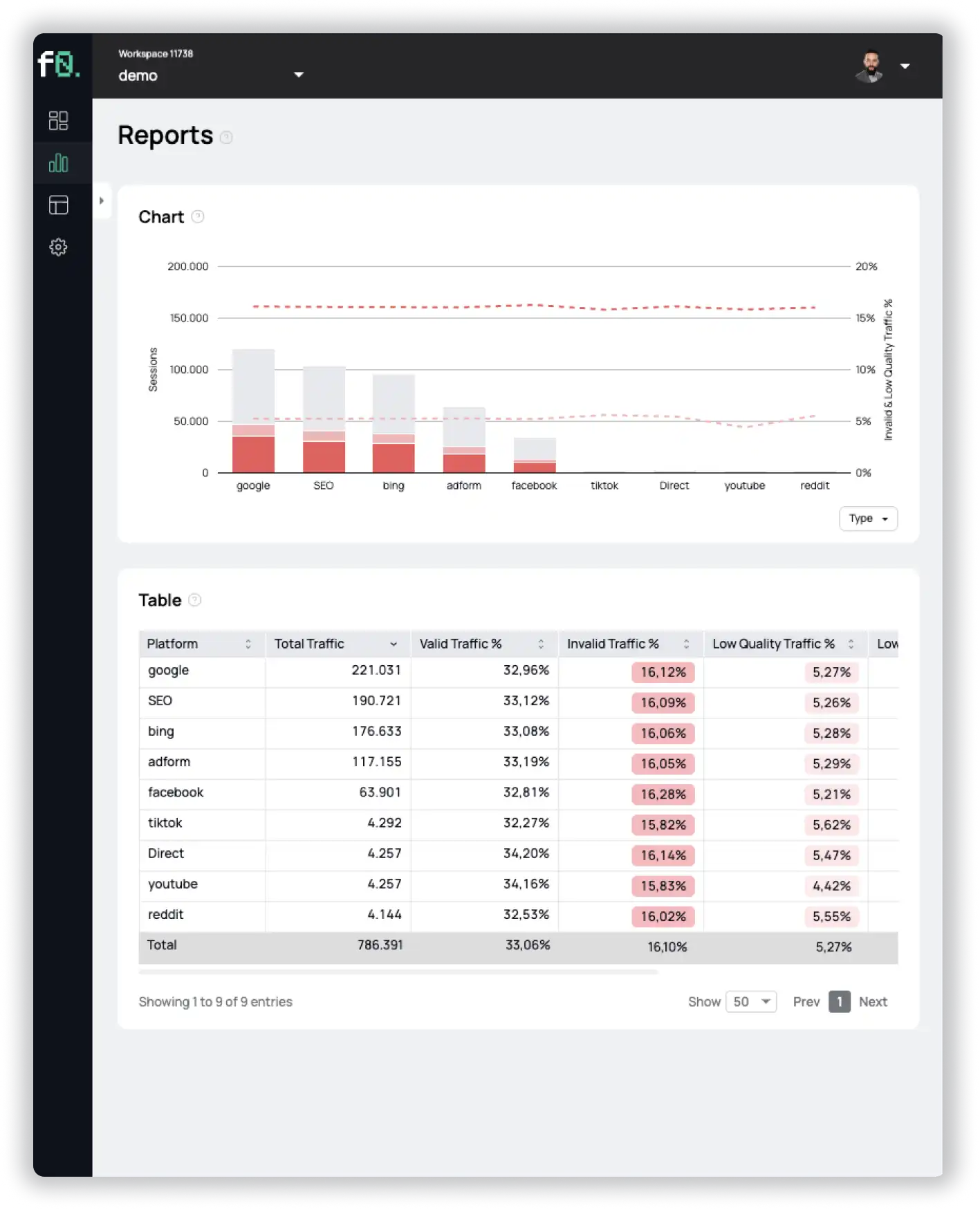

- Neustes WhitepaperUnmasking the Shadows: Invalid Traffic 2024

Erfahren Sie alles, was Sie über Invalid Traffic 2024 wissen müssen, basierend auf den Daten unserer Kunden. Einschließlich einer Aufschlüsselung nach Marketingkanälen, Branchen und vielem mehr.

Ressourcen

- Unternehmen

- Unternehmen

Auftragsverarbeitungsvereinbarung

Vereinbarung zwischen dem

Vertragspartner (im Folgenden „Auftraggeber“)

und fraud0 (im Folgenden „Auftragnehmer“)

über die Verarbeitung von personenbezogenen Daten im Auftrag („Vereinbarung“). Definitionen in den AGB oder der Leistungsbeschreibung gelten auch in dieser Auftragsverarbeitungsvereinbarung. Definitionen in dieser Auftragsverarbeitungsvereinbarung gelten nur für diese Auftragsverarbeitungsvereinbarung.

1. Gegenstand und Dauer des Auftrags

1.1. Gegenstand des Auftrags

Gegenstand des Auftrags zum Datenumgang ist die Durchführung folgender Aufgaben durch den Auftragnehmer entsprechend der Leistungsbeschreibung im Angebot: Erfassung, Verwaltung, Dokumentation und Übermittlung des Traffics und der Qualitätsklassifizierung des Traffics auf der Webseite des Verantwortlichen. Der Auftragnehmer verarbeitet dabei personenbezogene Daten für den Auftraggeber im Sinne von Art. 4 Nr. 2 und Art. 28 DSGVO auf Grundlage der AGB.

1.2. Dauer des Auftrags

Die Dauer dieses Auftrags (Laufzeit) entspricht der Laufzeit des Vertrages.

2. Konkretisierung des Auftragsinhalts

2.1. Umfang, Art und Zweck

Umfang, Art und Zweck der Erhebung, Verarbeitung und / oder Nutzung personenbezogener Daten durch den Auftragnehmer für den Auftraggeber sind konkret beschrieben in der Leistungsbeschreibung im Angebot.

2.2. Art der Daten

Gegenstand der Erhebung, Verarbeitung und / oder Nutzung personenbezogener Daten sind folgende Daten:

- Kundendaten: Login-Daten

- User-Daten:

Browser- und Geräteinformationen, wie z.B. Gerätetyp und -modell, Hersteller, Betriebssystemtyp und -version (z.B. iOS oder Android), Webbrowsertyp und -version (z.B., Chrome oder Safari), User-Agent, Zeitzone, Art der Netzwerkverbindung, IP-Adresse, Referrer-URL, Anzahl der Schriftarten, Schriftarten-Hash, Anzahl der Plugins, Plugin-Hash, Bildschirmhöhe und -breite, Farbtiefe, Plattform, ob die Auflösung manipuliert wurde, Sprache oder Betriebssystem, ob Ad-Blocking aktiviert ist, ob Do Not Track aktiviert istVerhalten des Endnutzers auf den Websites des Verantwortlichen, wie z. B. Informationen über die Aktivitäten auf diesen Websites des Verantwortlichen, Sitzungs-ID, Start-/Stoppzeit der Sitzung, Zeitzonenverschiebung und Umrechnung des Users

2.3. Kreis der Betroffenen

Der Kreis der durch den Umgang mit ihren personenbezogenen Daten im Rahmen dieses Auftrags Betroffenen umfasst:

- Webseitenbesucher oder App-Nutzer,

- Kunden / Registrierte User

3. Weisungsbefugnis des Auftraggebers / Ort der Datenverarbeitung

3.1. Der Umgang mit den Daten erfolgt ausschließlich im Rahmen der getroffenen Vereinbarungen und nach dokumentierten Weisungen des Auftraggebers (vgl. Art. 28 Abs. 3 lit. a DSGVO). Der Auftraggeber behält sich im Rahmen der in dieser Vereinbarung getroffenen Auftragsbeschreibung ein umfassendes Weisungsrecht über Art, Umfang und Verfahren der Datenverarbeitung vor, das er durch Einzelweisungen konkretisieren kann. Änderungen des Verarbeitungsgegenstandes und Verfahrensänderungen sind gemeinsam abzustimmen und zu dokumentieren. Entstehende Zusatzaufwände sind vom Auftraggeber auf Time- und Material-Basis zu vergüten. Auskünfte an Dritte oder den Betroffenen darf der Auftragnehmer nur nach vorheriger schriftlicher Zustimmung durch den Auftraggeber erteilen.

3.2. Mündliche Weisungen wird der Auftraggeber unverzüglich schriftlich oder per E-Mail (in Textform) bestätigen. Der Auftragnehmer verwendet die Daten für keine anderen Zwecke und ist insbesondere nicht berechtigt, sie an Dritte weiterzugeben. Hiervon ausgenommen sind Sicherheitskopien, soweit sie zur Gewährleistung einer ordnungsgemäßen Datenverarbeitung erforderlich sind, sowie Daten, die im Hinblick auf die Einhaltung gesetzlicher Verpflichtungen nach Unionsrecht oder dem Recht eines EU-Mitgliedstaats, sowie zur Einhaltung von Aufbewahrungspflichten erforderlich sind.

3.3. Der Auftragnehmer hat den Auftraggeber unverzüglich entsprechend Art. 28 Abs. 3 Uabs. 2 DSGVO zu informieren, wenn er der Meinung ist, eine Weisung verstoße gegen datenschutzrechtliche Vorschriften. Der Auftragnehmer ist berechtigt, die Durchführung der entsprechenden Weisung solange auszusetzen, bis sie durch den Verantwortlichen beim Auftraggeber bestätigt oder geändert wird.

3.4. Die Verarbeitung der Auftraggeberdaten durch den Auftragnehmer findet innerhalb der EU / des EWR statt. Der Auftragnehmer ist verpflichtet, den Auftraggeber vor Aufnahme der Verarbeitung auf eine gesetzliche Verpflichtung des Auftragnehmers hinzuweisen, die Verarbeitung der Auftraggeberdaten an einem anderen Ort durchzuführen, sofern eine solche Mitteilung nicht gesetzlich untersagt ist. Die Verarbeitung und / oder Verbringung in ein Drittland außerhalb des Gebietes der EU / EWR oder an eine internationale Organisation bedarf der vorherigen schriftlichen Zustimmung des Auftraggebers. In diesem Fall ist der Auftragnehmer zudem verpflichtet, entsprechend den gesetzlich anwendbaren Vorgaben sowie gerichtlichen und behördlichen Auslegungen derselben für ein angemessenes Datenschutzniveau am Ort der Datenverarbeitung zu sorgen oder – nach Wahl des Auftraggebers – dem Auftraggeber die Möglichkeit einzuräumen, für ein angemessenen Datenschutzniveau zu sorgen, unter anderem durch den Abschluss von oder dem Beitritt zu EU-Standardvertragsklauseln.

4. Vertraulichkeit

Der Auftragnehmer gewährleistet, dass es den mit der Verarbeitung von personenbezogenen Daten befassten Mitarbeitern und anderen für den Auftragnehmer tätigen Personen untersagt ist, die personenbezogenen Daten außerhalb der Weisung zu verarbeiten. Ferner gewährleistet der Auftragnehmer, dass sich die zur Verarbeitung der personenbezogenen Daten befugten Personen zur Vertraulichkeit verpflichtet haben oder einer angemessenen gesetzlichen Verschwiegenheitspflicht unterliegen. Die Vertraulichkeits- / Verschwiegenheitspflicht besteht auch nach Beendigung des Auftrages fort.

5. Technisch-organisatorische Maßnahme

5.1. Der Auftragnehmer wird in seinem Verantwortungsbereich die innerbetriebliche Organisation so gestalten, dass sie den besonderen Anforderungen des Datenschutzes gerecht wird. Er wird angemessene technische und organisatorische Maßnahmen zum Schutz der personenbezogenen Daten des Auftraggebers treffen, die den Anforderungen des Art. 32 DSGVO genügen. Insbesondere sind die technischen und organisatorischen Maßnahmen dergestalt zu treffen, dass die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste im Zusammenhang mit der Datenverarbeitung auf Dauer sichergestellt sind. Diese technischen und organisatorischen Maßnahmen sind in Anhang 1 dieser Vereinbarung beschrieben. Dem Auftraggeber sind diese technischen und organisatorischen Maßnahmen bekannt und er trägt die Verantwortung dafür, dass diese für die Risiken der zu verarbeitenden Daten ein angemessenes Schutzniveau bieten.

5.2. Die technischen und organisatorischen Maßnahmen unterliegen dem technischen Fortschritt und der Weiterentwicklung. Insoweit ist es dem Auftragnehmer gestattet, alternative adäquate Maßnahmen umzusetzen. Dabei darf das Sicherheitsniveau der festgelegten Maßnahmen nicht unterschritten werden. Wesentliche Änderungen sind zu dokumentieren.

6. Unterauftragsverhältnis

6.1. Die Einschaltung und/oder Änderung von Unterauftragnehmern durch den Auftragnehmer ist grundsätzlich nur mit Zustimmung des Auftraggebers gestattet. Der Auftraggeber stimmt dem Einsatz von Unterauftragnehmern wie folgt zu:

- 6.1.1. Der Auftraggeber stimmt dem Einsatz der in Anhang 2 dieser Vereinbarung aufgeführten Unterauftragnehmer bereits jetzt zu.

- 6.1.2. Der Auftraggeber stimmt dem Einsatz bzw. der Änderung weiterer Unterauftragnehmer zu, wenn der Auftragnehmer den Einsatz bzw. die Änderung dreißig (30) Tage vor Beginn der Datenverarbeitung schriftlich (E-Mail ausreichend) dem Auftraggeber mitteilt. Der Auftraggeber kann dem Einsatz eines neuen Unterauftragnehmers bzw. der Änderung widersprechen. Erfolgt kein Widerspruch innerhalb der Frist, gilt die Zustimmung zum Einsatz oder zur Änderung als gegeben. Der Auftraggeber nimmt zur Kenntnis, dass in bestimmten Fällen die Leistung ohne den Einsatz eines bestimmten Unterauftragnehmers nicht mehr erbracht werden kann. In diesen Fällen ist jede Partei zur Kündigung ohne die Einhaltung einer Frist berechtigt. Liegt ein wichtiger datenschutzrechtlicher Grund für den Widerspruch vor und ist eine einvernehmliche Lösungsfindung zwischen den Parteien nicht möglich, wird dem Auftraggeber ein Sonderkündigungsrecht eingeräumt. Der Auftraggeber hat seine Absicht zur Kündigung innerhalb von einer Woche nach Scheitern der einvernehmlichen Lösung schriftlich gegenüber dem Auftragnehmer zu erklären. Der Auftragnehmer kann innerhalb von zwei Wochen nach Zugang der Absichtserklärung dem Widerspruch abhelfen. Wird dem Widerspruch nicht abgeholfen, kann der Auftraggeber die Sonderkündigung erklären, die mit Zugang wirksam wird.

6.2. Der Auftragnehmer hat die vertraglichen Vereinbarungen mit dem / den Unterauftragnehmer/n so zu gestalten, dass sie dieselben Datenschutzpflichten wie in diesem Auftrag vereinbart enthalten, unter Berücksichtigung der Art und des Umfangs der Datenverarbeitung im Rahmen des Unterauftrags. Die Verpflichtung des Unterauftragsverarbeiters muss schriftlich erfolgen bzw. im elektronischen Format.

6.3. Nicht als Unterauftragsverhältnisse im Sinne dieser Regelung sind solche Dienstleistungen zu verstehen, die der Auftragnehmer bei Dritten als Nebenleistung zur Unterstützung bei der Auftragsdurchführung in Anspruch nimmt. Dazu zählen z.B. Telekommunikationsleistungen, Wartung und Benutzerservice, Reinigungskräfte, Prüfer oder die Entsorgung von Datenträgern. Der Auftragnehmer ist jedoch verpflichtet, zur Gewährleistung des Schutzes und der Sicherheit der Daten des Auftraggebers auch bei fremd vergebenen Nebenleistungen angemessene und gesetzeskonforme vertragliche Vereinbarungen zu treffen sowie Kontrollmaßnahmen zu ergreifen.

7. Betroffenrechte

7.1. Der Auftragnehmer unterstützt den Auftraggeber im Rahmen seiner Möglichkeiten bei der Erfüllung der Anfragen und Ansprüche betroffener Personen nach Kapitel III der DSGVO.

7.2. Der Auftragnehmer hat nur nach Weisung des Auftraggebers über die Daten, die im Auftrag verarbeitet werden, Auskunft zu geben, diese Daten zu berichtigen, zu löschen oder die Datenverarbeitung entsprechend einzuschränken. Soweit ein Betroffener sich unmittelbar an den Auftragnehmer zwecks Auskunft, Berichtigung oder Löschung seiner / ihrer Daten sowie hinsichtlich der Einschränkung der Datenverarbeitung wenden sollte, wird der Auftragnehmer dieses Ersuchen unverzüglich an den Auftraggeber weiterleiten.

8. Mitwirkungspflichten des Auftragnehmers

8.1. Der Auftragnehmer unterstützt den Auftraggeber bei der Einhaltung der in Art. 32 bis 36 DSGVO genannten Pflichten zur Sicherheit personenbezogener Daten, Meldepflichten bei Datenpannen, Datenschutz-Folgeabschätzungen und vorherigen Konsultationen.

8.2. Im Hinblick auf eventuelle Melde- und Benachrichtigungspflichten des Auftraggebers nach Art. 33 und Art. 34 DSGVO gilt Folgendes: Der Auftragnehmer ist verpflichtet, den Auftraggeber (i) über die Verletzung des Schutzes personenbezogener Daten unverzüglich zu informieren und (ii) bei einer solchen Verletzung erforderlichenfalls bei seinen Pflichten nach Art. 33 und 34 DSGVO angemessen zu unterstützen (Art. 28 Abs. 3 Satz 2 lit. f DSGVO). Meldungen nach Art. 33 oder 34 DSGVO (Meldungen und Benachrichtigungen bei Verletzung des Schutzes personenbezogener Daten) für den Auftraggeber darf der Auftragnehmer nur nach vorheriger Weisung gem. Ziffer 3 dieser Vereinbarung durchführen.

8.3. Soweit der Auftraggeber im Falle eines Sicherheitsvorfalles Benachrichtigungs- oder Mitteilungspflichten hat, verpflichtet sich der Auftragnehmer, den Auftraggeber auf dessen Kosten zu unterstützen.

9. Sonstige Pflichten des Auftragnehmers

9.1. Soweit gesetzlich vorgeschrieben bestellt der Auftragnehmer einen Datenschutzbeauftragten, der seine Tätigkeit gemäß Art. 38 und 39 DSGVO, §§ 38, 6 BDSG neu ausüben kann. Dessen Kontaktdaten werden dem Auftraggeber zum Zweck der direkten Kontaktaufnahme auf Anfrage mitgeteilt.

9.2. Der Auftragnehmer wird den Auftraggeber unverzüglich über Kontrollhandlungen und Maßnahmen der Aufsichtsbehörde nach Art. 58 DSGVO unterrichten. Dies gilt auch, soweit eine zuständige Behörde nach

Art. 83 DSGVO beim Auftragnehmer ermittelt.

9.3. Der Auftragnehmer wird die Durchführung der Auftragskontrolle mittels regelmäßiger Prüfungen durch den Auftragnehmer im Hinblick auf die Vertragsausführung bzw. –erfüllung sicherstellen, insbesondere Einhaltung und ggf. notwendige Anpassung von Regelungen und Maßnahmen zur Durchführung des Auftrags.

10. Informations- und Überprüfungsrecht des Auftraggebers

10.1. Der Auftraggeber hat das Recht, die nach Art. 28 Abs. 3 h) DSGVO erforderlichen Informationen zum Nachweis der Einhaltung der vereinbarten Pflichten des Auftragnehmers anzufordern und Überprüfungen im Einvernehmen mit dem Auftragnehmer durchzuführen oder durch im Einzelfall zu benennende Prüfer durchführen zu lassen.

10.2. Die Parteien vereinbaren, dass der Auftragnehmer zum Nachweis der Einhaltung seiner Pflichten und Umsetzung der technischen und organisatorischen Maßnahmen berechtigt ist, dem Auftraggeber aussagekräftige Dokumentationen vorzulegen. Eine aussagekräftige Dokumentation kann durch die Vorlage eines aktuellen Testats, von Berichten oder Berichtsauszügen unabhängiger Instanzen (z.B. Wirtschaftsprüfer, Revision, Datenschutzbeauftragter), einer geeigneten Zertifizierung durch IT-Sicherheits- oder Datenschutzaudit (z.B. nach ISO 27001) oder einer durch die zuständigen Aufsichtsbehörden genehmigten Zertifizierung erbracht werden.

10.3. Das Recht des Auftraggebers Vor-Ort-Kontrollen durchzuführen, wird hierdurch nicht beeinträchtigt. Der Auftraggeber wird jedoch abwägen, ob nach Vorlage von aussagekräftiger Dokumentation eine Vor-Ort-Kontrolle noch erforderlich ist, insbesondere unter Berücksichtigung der Aufrechterhaltung des ordnungsgemäßen Betriebs des Auftragnehmers.

10.4. Der Auftraggeber hat das Recht, sich durch Stichprobenkontrollen, die in der Regel rechtzeitig anzumelden sind, von der Einhaltung dieser Vereinbarung durch den Auftragnehmer in dessen Geschäftsbetrieb zu überzeugen. Der Auftragnehmer verpflichtet sich, dem Auftraggeber auf Anforderung die zur Wahrung seiner Verpflichtung zur Auftragskontrolle erforderlichen Auskünfte zu geben und die entsprechenden Nachweise verfügbar zu machen.

11. Löschung von Daten und Rückgabe von Datenträgern

Nach Wahl und Aufforderung durch den Auftraggeber – spätestens mit Beendigung des Vertrags – hat der Auftragnehmer sämtliche in seinen Besitz gelangte Unterlagen, erstellte Verarbeitungs- und Nutzungsergebnisse sowie Datenbestände, die im Zusammenhang mit dem Auftragsverhältnis stehen, dem Auftraggeber auszuhändigen oder nach vorheriger Zustimmung datenschutzgerecht zu vernichten. Gleiches gilt für Test- und Ausschussmaterial. Das Protokoll der Löschung ist auf Anforderung vorzulegen.

Dokumentationen, die dem Nachweis der auftrags- und ordnungsgemäßen Datenverarbeitung dienen, sind durch den Auftragnehmer entsprechend der jeweiligen Aufbewahrungsfristen über das Vertragsende hinaus aufzubewahren. Er kann sie zu seiner Entlastung bei Vertragsende dem Auftraggeber übergeben.

12. Haftung

Die Haftung der Parteien aus dieser Vereinbarung richtet sich im Innenverhältnis nach den Haftungsregelungen in den AGB des Auftragnehmers, soweit sich nicht aus der Leistungsbeschreibung im Angebot oder einer gesonderten Vereinbarung der Parteien etwas anderes ergibt. Für die Haftung im Außenverhältnis gelten die gesetzlichen Bestimmungen nach Art. 82 DSGVO.

Anhang 1

Technisch–organisatorische Maßnahmen/Sicherheitskonzept der fraud0 GmbH

Inhaltsverzeichnis

- Maßnahmen zur Pseudonymisierung von personenbezogenen Daten (Art. 32 Abs. 1 lit a DSGVO)

- Maßnahmen zur Gewährleistung der Vertraulichkeit (Art. 32 Abs. 1 lit b DSGVO)

- Maßnahmen zur Gewährleistung der Integrität (Art. 32 Abs. 1 lit b DSGVO)

- Maßnahmen zur Gewährleistung der Belastbarkeit & Verfügbarkeit (Art. 32 Abs. 1 lit b DSGVO)

- Sicherstellung der Widerstandsfähigkeit der Systeme

- Maßnahmen zur Wiederherstellung der Verfügbarkeit (Art. 32 Abs. 1 lit c DSGVO)

- Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluation der Wirksamkeit der technischen und organisatorischen Maßnahmen (Art. 32 Abs. 1 lit d DSGVO)

Die folgenden technischen und organisatorischen Maßnahmen wurden vom Auftragsverarbeiter umgesetzt und mit dem für die Verarbeitung Verantwortlichen vereinbart.

1. Maßnahmen zur Pseudonymisierung von personenbezogenen Daten (Art. 32 Abs. 1 lit. a DSGVO)

Bei Pseudonymisierung handelt es sich um die Verarbeitung von personenbezogenen Daten in einer Weise, dass die personenbezogenen Daten ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifisch betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und sie technischen und organisatorischen Maßnahmen unterliegen, die gewährleisten, dass die personenbezogenen Daten nicht einer identifizierten oder identifizierbaren natürlichen Person zugewiesen werden.

Dazu werden folgende Maßnahmen ergriffen:

- Etablierung eines strikten Privacy-by-Design-Ansatzes.

- Reduktion der Datenerhebung auf das zur Zweckerreichung notwendige Maß (Datenminimierung). Regelmäßige Überprüfung der Erforderlichkeit der Datenerhebung zur Zweckerreichung. Anpassung an den Stand der Technik.

2. Maßnahmen zur Gewährleistung der Vertraulichkeit (Art. 32 Abs. 1 lit. b DSGVO)

Zu den Maßnahmen zur Umsetzung des Vertraulichkeitsgebots gehören auch Maßnahmen zur Zugangs- oder Zugriffskontrolle. Die in diesem Zusammenhang getroffenen technischen und organisatorischen Maßnahmen müssen eine angemessene Sicherheit der personenbezogenen Daten gewährleisten, einschließlich des Schutzes vor unbefugter oder unrechtmäßiger Verarbeitung und vor unbeabsichtigtem Verlust, unbeabsichtigter Zerstörung oder unbeabsichtigter Beschädigung.

Maßnahmen von fraud0 zur Verhinderung des unbefugten Zugangs zu Datenverarbeitungssystemen:

- Zusätzliche Systemanmeldung für bestimmte Anwendungen

- Automatische Sperrung der Clients nach einer bestimmten Zeit ohne Benutzeraktivität (auch passwortgeschützter Bildschirmschoner oder automatische Pausenschaltung)

- Persönliche und individuelle Benutzeranmeldung bei der Anmeldung am System (Google Cloud)

- Passwortverfahren (Festlegung der Passwort Parameter hinsichtlich Komplexität und Aktualisierungsintervall)

- Elektronische Dokumentation aller Passwörter und Verschlüsselung dieser Dokumentation zum Schutz vor unbefugtem Zugriff

- Zwei-Faktor-Authentifizierung

- Regelmäßige Software-Updates/Patching

- Regelmäßige Schwachstellen-Scans

Die Server werden von Google Cloud in Frankfurt, Deutschland, gehostet. Dieser Anbieter garantiert Zuverlässigkeit und Schutz vor unbefugtem Zugriff auf die physische Infrastruktur.

Die vom Unterauftragsverarbeiter Google Cloud getroffenen Maßnahmen können hier eingesehen werden: https://cloud.google.com/terms/data-processing-terms#appendix-2-security-measures

3. Maßnahmen zur Gewährleistung der Integrität (Art. 32 Abs. 1 lit. b DSGVO)

Es werden Maßnahmen ergriffen, die dem Gebot der Integrität dienen. Darunter fallen unter anderem Maßnahmen zur Eingabekontrolle, aber auch solche, die generell zum Schutz vor unbefugter oder unrechtmäßiger Verarbeitung, Zerstörung oder unbeabsichtigter Schädigung beitragen.

3.1 Weitergabekontrolle

Maßnahmen, die gewährleisten, dass personenbezogene Daten bei der elektronischen Übertragung oder während ihres Transports oder ihrer Speicherung auf Datenträger nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können, und dass überprüft und festgestellt werden kann, an welche Stellen eine Übermittlung personenbezogener Daten durch Einrichtungen zur Datenübertragung vorgesehen ist:

- Der Versand von Daten (z.B. E-Mails) erfolgt verschlüsselt

- Es findet immer dann Datenverschlüsselung statt, wenn ein Datentransport auf Devices stattfindet. Unter diese Regelung fallen z.B. die eingesetzten Arbeitsrechner für unsere Mitarbeiter wie auch verwendete externe Festplatten oder USB-Sticks. Auch für Speicherkarten und CDs/DVD-ROMs gelten interne Verschlüsselungsvorgaben.

- SSL-/TLS-Verschlüsselung

- Datenschutzkonforme Vernichtung von Daten, Datenträgern und Ausdrucken

3.2 Eingabekontrolle

Maßnahmen, die gewährleisten, dass nachträglich überprüft und festgestellt werden kann, ob, zu welcher Zeit und von wem personenbezogene Daten in Datenverarbeitungssystemen eingegeben, verändert oder entfernt worden sind:

- Verträge über die Verarbeitung personenbezogener Daten mit Unterauftragsverarbeitern im Einklang mit dem Gesetz, die geeignete Kontrollmechanismen enthalten.

- Einholung von Selbstauskünften von Dienstleistern über ihre Maßnahmen zur Umsetzung der Datenschutzanforderungen

- Schriftliche Bestätigung von mündlichen Anweisungen

- Aufzeichnung und bedarfsgerechte Bereitstellung entsprechender Aktionen auf Systemen (z.B. Logfiles)

- Einsatz von protokollierenden Auswertungssystemen

4. Maßnahmen zur Gewährleistung der Belastbarkeit & Verfügbarkeit (Art. 32 Abs. 1 lit. b DSGVO)

Maßnahmen, die gewährleisten, dass personenbezogene Daten gegen die zufällige Zerstörung oder Verlust geschützt sind.

- Verwendung von zentral geprüfter und genehmigter Standardsoftware aus sicheren Quellen

- Regelmäßige Datensicherungen und Spiegelungsprozesse

- Die Außerbetriebnahme von Hardware (insbesondere von Servern) erfolgt nach einer Überprüfung der darin eingesetzten Datenträger und ggf. nach erfolgter Sicherung der relevanten Datensätze.

- Unterbrechungsfreie Stromversorgung (USV) im Serverraum

- Getrennte Speicherung von Dateien, die für unterschiedliche Zwecke erhoben wurden

- Es kommt eine mehrschichtige Virenschutz- und Firewall-Architektur zum Einsatz.

- Notfallplanung (Notfallplan für Sicherheits- und Datenschutzverletzungen mit spezifischen Anweisungen)

- Die eingesetzten Rechenzentren verfügen über Feuer-/ Wasser- und Temperaturfrühwarnsysteme in den Serverräumen sowie Brandschutztüren.

5. Sicherstellung der Widerstandsfähigkeit der Systeme

Dazu gehören Maßnahmen, die vor der Datenverarbeitung durch den Auftragsverarbeiter durchgeführt werden müssen. Darüber hinaus ist eine kontinuierliche Überwachung der Systeme notwendig und vorgesehen.

Der Subprozessor Google Cloud hat die Ausfallsicherheit seiner Systeme durch die folgenden Maßnahmen sichergestellt:

- Load Balancing

- Dynamische Prozesse und Speicheraktivierung

- Es werden regelmäßig Penetrations- und Belastungstests durchgeführt

- Die Belastungsgrenze wird für das jeweilige Datenverarbeitungssystem im Vorfeld der Datenverarbeitung oberhalb des notwendigen Minimums angesetzt.

Weitere Informationen zu den Verfahren finden Sie hier: https://cloud.google.com/security/overview/

6. Maßnahmen zur Wiederherstellung der Verfügbarkeit (Art. 32 Abs. 1 lit. b DSGVO)

Um die Wiederherstellbarkeit zu gewährleisten, sind zum einen ausreichende Backups erforderlich, zum anderen aber auch Aktionspläne, die den laufenden Betrieb im Sinne von Katastrophenszenarien wiederherstellen können. Der Subprozessor Google Cloud hat ein mehrstufiges Backup-System eingerichtet, das Maßnahmen wie folgt umfasst:

- Tägliches Backup der gesamten Server-Ressourcen

- Abschluss von Service Level Agreements (SLAs) mit Dienstleistern.

- Mehrstufige Backupverfahren.

- Redundantes Vorhalten (Clustersetups / Geo-Redundanz) von Daten (z.B. Festplattenspiegelung).

- Einsatz von Firewall, IDS/IPS.

- Brand- und Löschwasserschutz.

- Alarm-Monitoring.

- Pläne & Szenarien für Ausfall, Notfall und Wiederherstellung.

Weitere Informationen zu den Verfahren finden Sie hier: https://cloud.google.com/security/overview/

7. Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluation der Wirksamkeit der technischen und organisatorischen Maßnahmen (Art. 32 Abs. 1 lit. d DSGVO)

Eine regelmäßige Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung einer sicheren Verarbeitung von personenbezogenen Daten erfolgt durch folgende Maßnahmen:

- Regelmäßige Überarbeitung des Sicherheitskonzepts

- Informationen über neu auftretende Schwachstellen und andere Risikofaktoren, ggf. Überarbeitung der Risikoanalyse und -bewertung.

- Prozesskontrollen durch Qualitätsmanagement

Kontaktdaten des Datenschutzbeauftragten: Thomas Schmid, Am Weizenfeld 9, 86316 Friedberg, Deutschland, info@tom-schmid.de Tel: 0821 – 60 80 316.

Anhang 2

Genehmigte Unterauftragnehmer

| # | Name | Betreibergesellschaft | Anschrift des

Unterauftragnehmers | Ort der

Datenverarbeitung | Einsatzbereich im Rahmen des Vertrags | Betroffene |

| 1 | Google Ireland

Limited * | Gordon House,

Barrow Street Dublin 4. Irland | Server in der

Europäischen Union | Hosting | User des Auftraggebers | |

| 2 | Auth0 | Auth0, Inc.* | 10800 NE 8th

Street, Suite 700, Bellevue, WA 98004, United States of America | Server in der

Europäischen Union | Login

Authentification | Auftraggeber |

| 3 | FouAnalytics

inside | Marketing

Science Consulting Group, Inc. | 425 5th Ave, NY

10016, New York, United States of America | Die Daten werden in

Frankfurt verarbeitet (AWS-Rechenzentrum) Personenbezogene Daten werden nicht in Drittländer übermittelt | Analytics | User des Auftraggebers |

| 4 | Fraunhofer

Institut | Fraunhofer –

Gesellschaft zur Förderung der angewandten Forschung e.V., für: Fraunhofer FKIE Department of Cyber Analysis & Defense Zanderstr. 5 53177 Bonn, Germany | Hansastr, 27 c,

80686 München, Germany | Europäische Union | Fraud detection,

Profile creation | User des Auftraggebers |

| 5 | OS Online

Solution | OS Online Solution GmbH | Nördliche

Münchner Straße 14a, D-82031 Grünwald, Germany | Europäische Union | Development and

Improvement of bot Classification algorithm | User des Auftraggebers |

*Im Übrigen gelten hier die Standardvertragsklauseln zwischen fraud0 und Google Cloud EMEA Ltd. für jegliche Datenübermittlung in die USA aufgrund der Entscheidung des Europäischen Gerichtshofs vom 16.07.2020 (EuGH, 16.7.2020 – C-311/18 „Schrems II“, abrufbar unter https://cloud.google.com/terms/sccs/eu-p2p) und Auth0, Inc. (abrufbar unter diesem Link.) sowie zusätzliche Maßnahmen, soweit dies erforderlich ist, um ein angemessenes Datenschutzniveau zu gewährleisten (siehe 3.4. der Vereinbarung).

1%, 4%, 36%?