- Blog

Inside SlopAds: Wie 224 Fake-Apps 38 Millionen Smartphones in Ad-Bots verwandelten

Oliver Kampmeier

Cybersecurity Content Specialist

Wenn Sie eine App aus dem Google Play Store herunterladen, tun Sie das wahrscheinlich mit einem gewissen Sicherheitsgefühl. Es ist schließlich der offizielle Marktplatz, von Google geprüft, und beherbergt die Tools, die unser digitales Leben antreiben. Doch eine neu entdeckte Ad-Fraud-Kampagne, die den Namen „SlopAds“ trägt, zeigt eindrucksvoll, dass selbst der Play Store nicht völlig vor raffinierten Betrügern sicher ist.

Sicherheitsforscher von Satori Threat Intelligence haben ein weit verzweigtes Netzwerk von 224 schädlichen Apps entdeckt, die Googles Sicherheitsprüfungen umgehen konnten und mehr als 38 Millionen Mal heruntergeladen wurden. Auf den ersten Blick wirkten diese Apps harmlos. Im Hintergrund aber verwandelten sie Smartphones in unsichtbare Ad-Klick-Maschinen – mit Folgen wie langsamerer Performance, verkürzter Akkulaufzeit und heimlich generierten Milliarden von betrügerischen Werbeaufrufen.

Hier sind die vier Tricks, mit denen SlopAds so lange unentdeckt blieb.

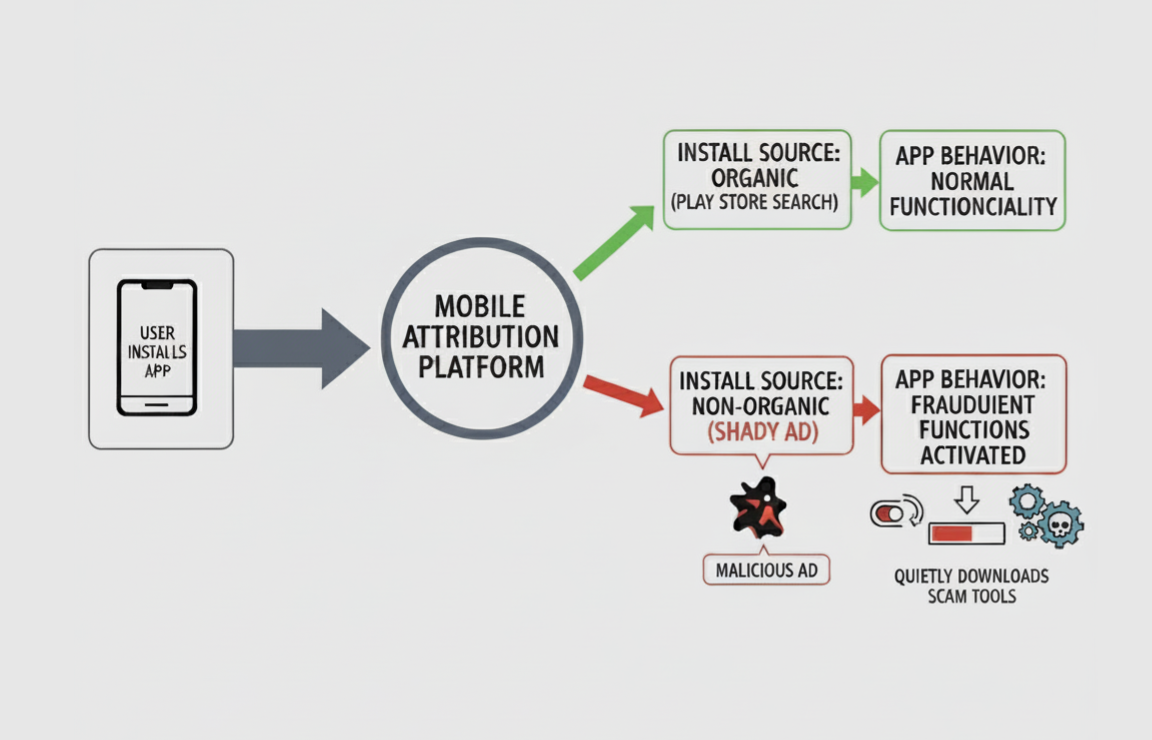

Die App wusste, wie Sie sie gefunden haben und verhielt sich entsprechend

Einer der cleversten Tricks war die Fähigkeit der App, zu erkennen, wie sie installiert worden war. Mithilfe einer sogenannten „Mobile Marketing Attribution Platform“, einem an sich legitimen Tool, mit dem Marketer nachvollziehen, welche Anzeigen zu Installationen führen, konnte die App feststellen, ob sie aus einer Play-Store-Suche („organisch“) oder über eine dubiose Anzeige („nicht-organisch“) heruntergeladen wurde.

Haben Sie die App organisch gefunden, verhielt sie sich vollkommen normal. So konnte sie Googles Prüfungen bestehen und Forscher täuschen. Wurde sie jedoch über eine manipulierte Anzeige installiert, aktivierte sie ihre betrügerischen Funktionen und begann still und heimlich, die nötigen Werkzeuge herunterzuladen.

Diese selektive Aktivierung machte die App für Sicherheitsprüfungen nahezu unsichtbar. Ein perfider Missbrauch legitimer Marketing-Technologie.

Die Schadsoftware war im Verborgenen versteckt

SlopAds nutzte außerdem Steganographie, also die Praxis, Daten in harmlos aussehenden Dateien zu verstecken. Nach der Aktivierung kontaktierte die App ihren Command-and-Control-Server (C2) und lud vier PNG-Bilddateien herunter, die ganz gewöhnlich wirkten.

Tatsächlich verbargen sich in diesen Bildern verschlüsselte Teile des Schadcodes. Die App setzte diese wieder zusammen und erzeugte daraus eine APK-Datei namens „FatModule“. Dieses Modul enthielt sämtlichen Code, der für die Durchführung des Ad-Fraud nötig war. Für den Nutzer wirkte die App nach wie vor völlig normal.

Die Kampagne hatte ein „AI Slop“-Thema

Forscher gaben der Operation ihren Namen aus zwei Gründen: Die Apps wirkten wie massenhaft produziert, wie typischer „AI Slop“. Außerdem war die dahinterliegende Infrastruktur stark von KI-Motiven geprägt.

Bei der Analyse des C2-Servers stießen die Forscher auf Fake-Versionen populärer KI-Dienste, die von den Betrügern selbst gehostet wurden. Sogar das Training eines KI-Tools auf derselben Domain wurde beobachtet. Ob diese KI direkt für den Ad-Fraud eingesetzt wurde, ist unklar. Doch es zeigt deutlich: Auch Cyberkriminelle experimentieren mit KI, genau wie seriöse Unternehmen.

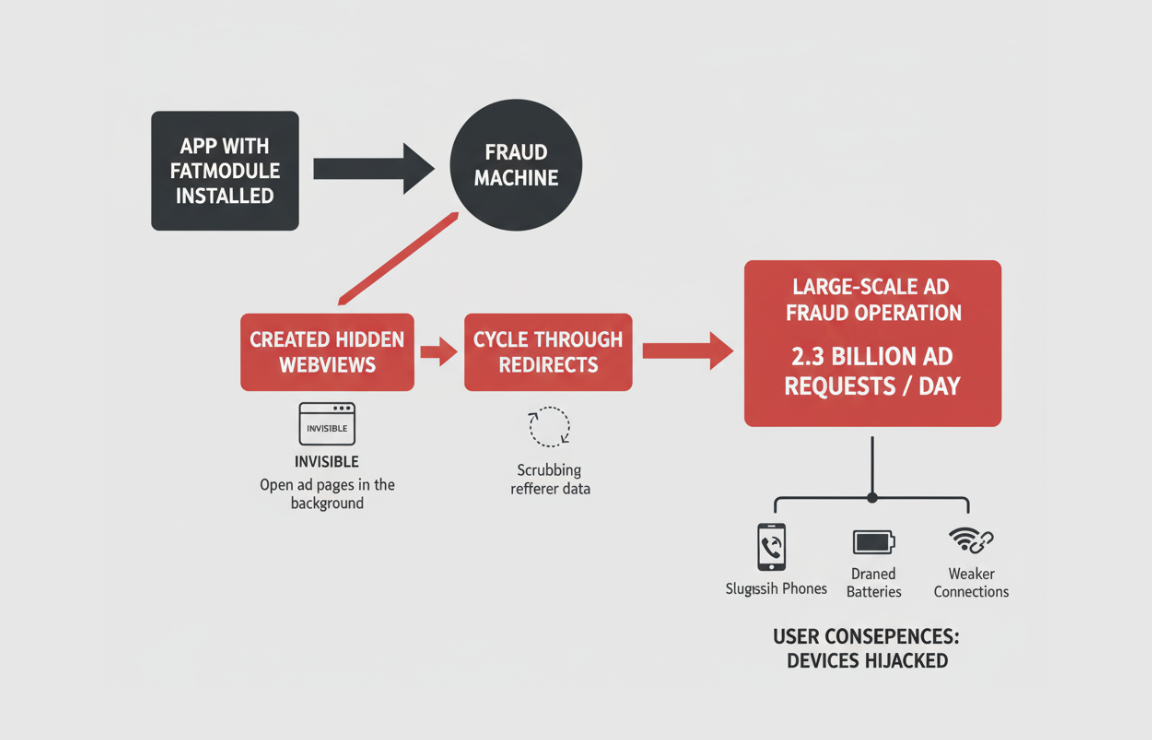

Ihr Smartphone generierte heimlich Milliarden von Ad-Requests

Sobald das FatModule aktiv war, startete die eigentliche Betrugsmaschinerie. Die App erzeugte unsichtbare „WebViews“, winzige Browserfenster, die im Hintergrund Ad-Seiten öffneten.

Um den Traffic echt wirken zu lassen, nutzte sie mehrere Redirects und verschleierte so die Herkunftsdaten. Auf dem Höhepunkt generierte die Kampagne unglaubliche 2,3 Milliarden Ad-Requests pro Tag.

Für die Nutzer hatte das spürbare Folgen: langsame Geräte, kürzere Akkulaufzeit und eine schwächere Internetverbindung, weil ihr Smartphone unbemerkt für großangelegten Ad-Fraud missbraucht wurde.

So schützen Sie sich als Nutzer und als Werbetreibender

Google hat die bekannten schädlichen Apps inzwischen entfernt. Doch die Dimension und Raffinesse von SlopAds zeigen, wie wichtig Vorsicht bleibt. Schutz betrifft nicht nur Privatnutzer, auch Werbetreibende sind im Visier solcher Kampagnen.

Für Android-Nutzer

- App-Berechtigungen prüfen: Seien Sie kritisch, wenn eine App zu viele Zugriffe verlangt. Ein Taschenlampen-Tool braucht keine Kontakte.

- Entwickler recherchieren: Prüfen Sie, wer die App herausgibt. Betrüger imitieren oft seriöse Publisher.

- Unbenutzte Apps löschen: Weniger Apps bedeuten weniger Angriffsfläche.

- System aktuell halten: Updates enthalten oft wichtige Sicherheitspatches.

- Sicherheitssoftware nutzen: Wie auf PCs lohnt sich auch auf Smartphones eine zusätzliche Schutzebene.

Für Werbetreibende

- Platzierungen auditieren: Überprüfen Sie regelmäßig, auf welchen Apps und Seiten Ihre Anzeigen laufen.

- Fraud-Detection einsetzen: Nutzen Sie Tools, die Invalid Traffic (IVT) erkennen und filtern können.

- Ungewöhnliche Muster beobachten: Plötzliche Peaks bei Impressions oder Klicks aus unbekannten Quellen können ein Warnsignal sein.

- Mit vertrauenswürdigen Partnern arbeiten: Setzen Sie auf transparente Netzwerke und fordern Sie Reporting auf Platzierungsebene.

- Unabhängig verifizieren: Verlassen Sie sich nicht nur auf Plattformen. Zusätzliche Prüfungen schaffen Sicherheit.

Fazit

Die SlopAds-Kampagne zeigt, wie kreativ und hartnäckig mobile Betrüger inzwischen vorgehen. Forscher entdeckten über 300 zusätzliche Domains, die mit der Operation in Verbindung standen. Die 224 identifizierten Apps sind möglicherweise nur die Spitze des Eisbergs.

Während Cyberkriminelle immer neue Methoden entwickeln, verschiebt sich auch die Definition einer „sicheren App“. Der Play Store bleibt zwar die beste erste Verteidigungslinie , unverwundbar ist er nicht. Wachsamkeit und Skepsis sind entscheidend, damit Ihr Smartphone nicht zum nächsten Baustein einer gigantischen Ad-Fraud-Maschine wird.

- Veröffentlicht: September 25, 2025

- Aktualisiert: September 25, 2025

Sieh, was sonst verborgen bleibt: von der Qualität des Website-Traffics bis zur Realität von Ad-Platzierungen. Insights aus Milliarden von Datenpunkten unserer Kunden im Jahr 2024.

Schützen Sie Ihre Daten vor Bots und Invalid Traffic

- 7 Tage kostenlos testen

- Keine Kreditkarte erforderlich